Cas d'utilisation dans le monde réel

En se concentrant sur les applications pratiques, ce module explore comment l'infrastructure ZK est utilisée dans l'analyse on-chain, les requêtes inter-chaînes, la validation des inférences AI, les jeux privés et les systèmes d'identité décentralisés. Il met en avant des projets comme Axiom, Lagrange, zkLink, Mina et Worldcoin.

Analyse on-chain : Interrogation des données historiques

L'une des applications les plus impactantes des coprocesseurs ZK se situe dans le domaine de l'analyse de données on-chain. Les blockchains contiennent d'énormes quantités de données historiques, telles que les soldes des utilisateurs, les états des contrats et les journaux d'événements. Accéder à ces données et les analyser en temps réel, cependant, peut être coûteux ou impraticable directement on-chain. Les coprocesseurs ZK fournissent une solution en permettant aux développeurs de consulter les états historiques de la blockchain hors chaîne et de renvoyer des preuves que le calcul a été exécuté correctement.

Axiom est l'une des premières plateformes à commercialiser ce concept. Elle permet aux contrats intelligents de consulter des données historiques d'Ethereum, telles que si un portefeuille détenait un solde minimum à un bloc passé, sans avoir à analyser manuellement le stockage ou à exécuter un nœud d'archive complet. La demande est envoyée au coprocesseur d'Axiom, qui récupère les données à partir d'une source hors chaîne vérifiée, exécute le calcul à l'intérieur d'un zkVM et génère une preuve. Cette preuve est ensuite soumise à Ethereum, où elle est vérifiée par un contrat. Le contrat peut alors agir sur le résultat comme s'il avait été calculé sur chaîne, avec une confiance totale.

En permettant aux contrats d'accéder à un contexte historique vérifié, des coprocesseurs ZK comme Axiom ouvrent la voie à des protocoles DeFi plus intelligents, une gouvernance conditionnelle et des récompenses basées sur le temps, tout en gardant la blockchain légère.

Requêtes d'état inter-chaînes et ponts de rollup

Un autre cas d'utilisation important des coprocesseurs ZK et des réseaux de preuves est de permettre une communication sécurisée entre chaînes. Traditionnellement, le transfert de données ou d'actifs entre chaînes implique de faire confiance à des intermédiaires ou d'utiliser des hypothèses optimistes avec des délais. Les preuves à divulgation nulle offrent une alternative sans confiance. Elles permettent à une chaîne de vérifier une preuve qu'un état ou une transaction spécifique s'est produite sur une autre chaîne, sans avoir à exécuter un nœud complet de la chaîne source.

Le réseau Lagrange permet aux développeurs d'effectuer ce type de requêtes cross-chain de manière vérifiable. Un contrat intelligent sur Ethereum, par exemple, peut demander une preuve de propriété de jeton ou de participation au vote sur un rollup comme Fraxtal. Le coprocesseur de Lagrange récupère et traite l'état requis, génère une preuve et la relaye à travers son réseau de preuves vers la chaîne cible. Le contrat récepteur valide la preuve et utilise les informations immédiatement, sans besoin de délais de finalité ou de ponts de confiance.

De même, zkLink développe une infrastructure qui connecte la liquidité et la logique à travers plusieurs chaînes. Elle permet aux dApps d'agréger l'état de divers réseaux en utilisant des preuves ZK et de synchroniser les mises à jour sans compromettre la sécurité. Ces systèmes améliorent l'interopérabilité tout en maintenant de solides garanties cryptographiques, ce qui les rend bien adaptés au prêt, au trading et à la gouvernance inter-chaînes.

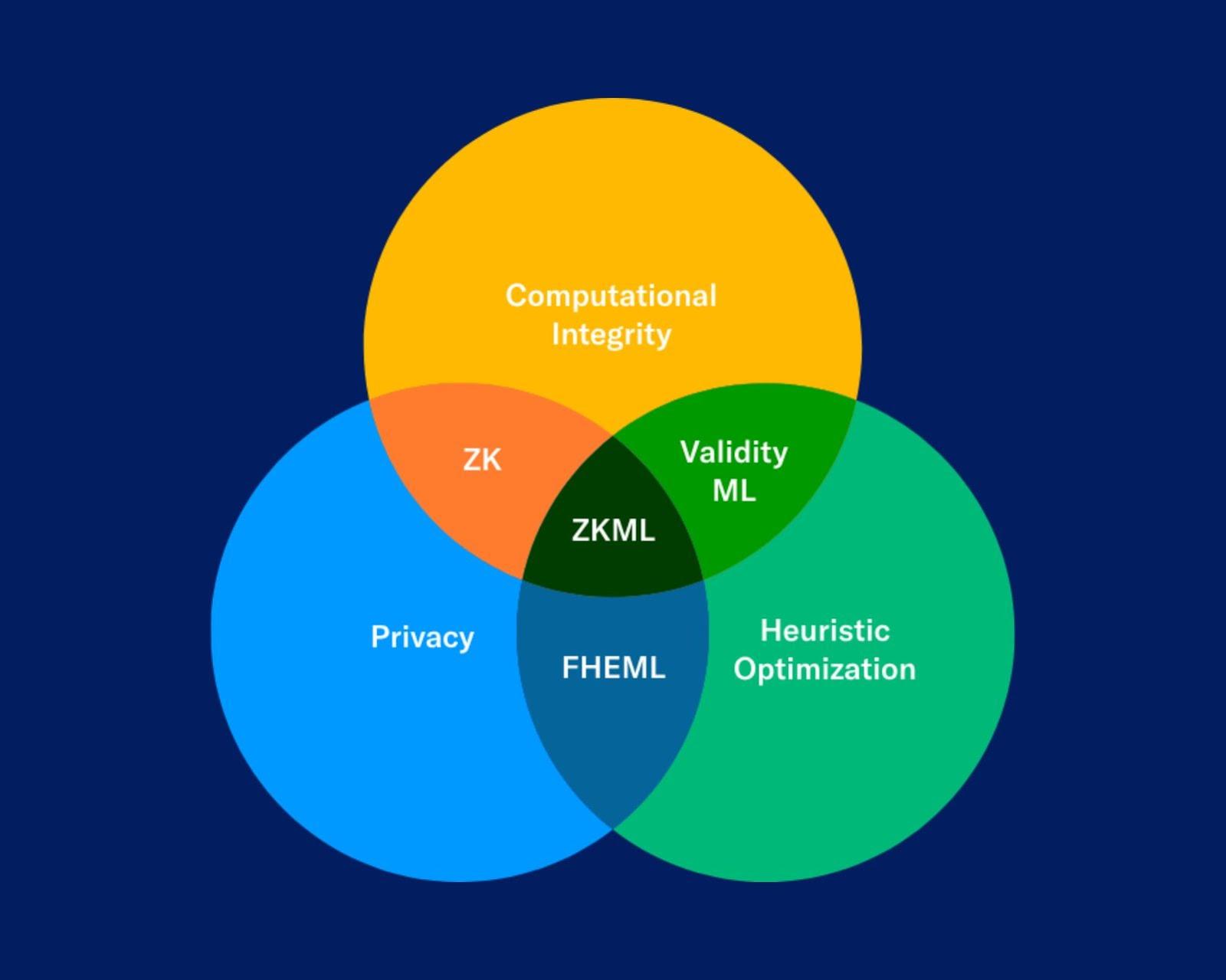

IA x ZK : Vérifier les sorties ML sans révéler les entrées

Les coprocesseurs à connaissance nulle sont également explorés dans le contexte de l'intelligence artificielle. Les modèles d'apprentissage automatique sont de plus en plus utilisés dans les applications décentralisées, mais la vérification de leurs résultats pose un défi. Si un utilisateur soumet un résultat d'apprentissage automatique — tel qu'un score, une prédiction ou une classification — comment l'application peut-elle savoir qu'il a été calculé correctement et qu'il n'a pas été manipulé ?

L'apprentissage automatique ZK, ou ZKML, y remédie en permettant à un utilisateur d'exécuter un modèle d'apprentissage automatique hors chaîne et de générer une preuve à divulgation nulle de la sortie. La preuve certifie qu'une entrée particulière a été traitée par un modèle spécifique et a produit un résultat valide, sans révéler l'entrée elle-même ni les poids internes du modèle. Cela protège à la fois la vie privée de l'utilisateur et l'intégrité du modèle.

Mina Protocol a été un contributeur de premier plan dans ce domaine, développant des outils zkML qui compilent des réseaux de neurones en circuits compatibles avec les systèmes de preuve ZK. Les développeurs peuvent exécuter des inférences hors chaîne et publier une preuve sur chaîne, permettant aux contrats intelligents d'agir sur des résultats vérifiés provenant de modèles d'apprentissage automatique.

Cette approche permet des vérifications d'identité préservant la vie privée, des évaluations de risque et un filtrage de contenu dans un contexte décentralisé. À mesure que les modèles d'apprentissage automatique deviennent plus performants, la capacité de valider leur comportement de manière fiable sans confiance sera de plus en plus importante.

Jeux privés, identité à l'épreuve de Sybil, et plus encore

La nature modulaire des coprocesseurs ZK les rend applicables à une gamme de cas d'utilisation émergents. Dans les jeux, par exemple, les joueurs peuvent vouloir prouver leurs réalisations, scores ou état d'inventaire sans révéler toutes les données du jeu. Les coprocesseurs ZK permettent aux joueurs de générer des preuves de leurs actions dans le jeu, qui peuvent être utilisées pour des récompenses, le placement sur le leaderboard ou l'accès à du contenu Gated, tout en gardant les données sensibles privées.

Dans les systèmes d'identité, les preuves ZK peuvent démontrer qu'un utilisateur répond à certains critères — tels que l'unicité, la tranche d'âge ou l'historique de propriété — sans exposer d'informations personnelles. Cela est crucial pour les plateformes sociales décentralisées et les DAO qui nécessitent une résistance à Sybil ou un accès basé sur des rôles sans s'appuyer sur des fournisseurs d'identité centralisés.

Des projets comme Worldcoin explorent des moyens de combiner les données biométriques avec des preuves à divulgation nulle pour confirmer l'unicité de l'humanité tout en préservant l'anonymat des utilisateurs. Bien que controversé dans sa conception, l'architecture de preuve sous-jacente est en cours de perfectionnement et de test à travers des chaînes publiques comme World Chain. Les réseaux de preuve dans ces systèmes servent de coordinateurs évolutifs pour les attestations d'identité mondiales.

Qu'est-ce qui est en direct maintenant, qu'est-ce qui arrive bientôt

De nombreux cas d'utilisation décrits ci-dessus sont déjà en ligne ou en cours de développement actif. Axiom s'est intégré aux principaux protocoles DeFi pour prendre en charge l'analyse on-chain avec des données historiques vérifiées. L'infrastructure de requête inter-chaînes de Lagrange est en cours de test sur des rollups, permettant aux contrats intelligents d'accéder aux données à travers les réseaux. Les outils zkML de Mina, Risc Zero et Modulus sont en cours de perfectionnement pour prendre en charge une inférence efficace des réseaux neuronaux en connaissance zéro.

Des réseaux de preuves tels que Succinct et ZeroGravity déploient des testnets qui permettent aux développeurs de soumettre des demandes de calcul arbitraires et de recevoir des résultats vérifiés via des rappels de contrats intelligents. Ces réseaux abstraient la complexité de la génération et de la livraison de preuves, rendant l'infrastructure de connaissance nulle utilisable par des développeurs qui ne sont pas des experts en cryptographie.

En même temps, des limitations subsistent. La latence dans la génération de preuves, les coûts élevés pour les grands modèles et les outils de développement limités sont tous des défis qui doivent encore être relevés. Cependant, les éléments de base fondamentaux — zkVMs efficaces, réseaux de preuves évolutifs et contrats de vérification modulaires — sont désormais en place.

À mesure que ces systèmes mûrissent, les coprocesseurs ZK et les réseaux de preuve devraient alimenter une nouvelle génération d'applications qui sont sans confiance, privées et interopérables par défaut.